NOUVELLE VERSION DES REFERENTIELS HDS

LES EVOLUTIONS MAJEURES

La nouvelle version des référentiels HDS vient d'être publiée au Journal Officiel le 16 mai 2024. Quelles sont les évolutions majeures qui vont impacter les hébergeurs de données de santé? Cyber-Manager vous présente son analyse.

Contexte

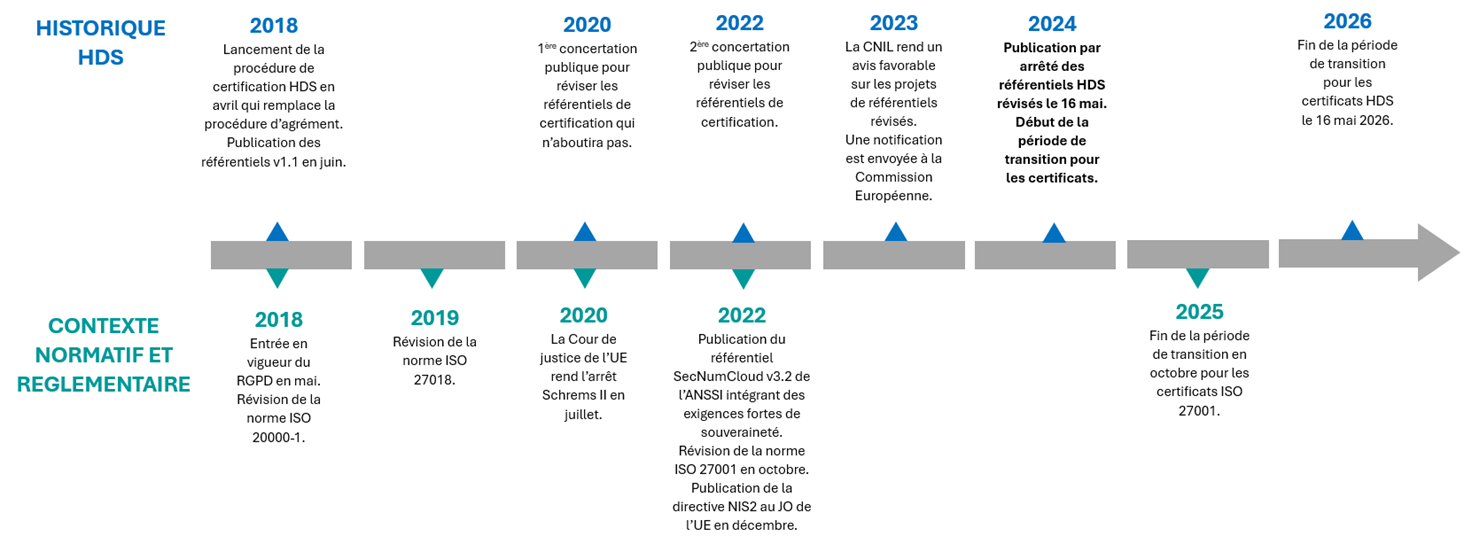

Six ans se sont écoulés depuis le Décret HDS du 26 février 2018 officialisant la certification HDS et la publication de la 1ère version des référentiels HDS par l’arrêté du 11 juin 2018. Cette 1ère version s’appuyait sur les normes ISO 27001, ISO 27018 et ISO 20000-1 et les complétait avec des exigences additionnelles.

La mise à jour des référentiels HDS est en discussion depuis 4 ans et a associé la Commission nationale de l’informatique et des libertés (CNIL), le Haut fonctionnaire de Défense et de Sécurité du ministère de la Santé (HFDS), ainsi que les fédérations d’industriels de l’écosystème et les organismes certificateurs. La nouvelle version a fait l’objet d’une concertation publique fin 2022 et est motivée par plusieurs éléments de contexte :

- Prise en compte des évolutions de norme :

- La norme ISO 27001 a récemment été revue en 2022 et les hébergeurs certifiés HDS doivent appliquer la nouvelle version avant fin 2025.

- Les normes ISO 20000-1 et ISO 27018 ont également été mises à jour depuis 2018 et il paraît difficile de publier une nouvelle version des référentiels HDS à chaque évolution d’une de ces normes.

- L’offre des fournisseurs de services cloud évoluent et les types de sous-traitances aussi.

- Depuis l’entrée en application du RGPD en 2018, d’autres règlementations et législations internationales en lien avec la protection des données personnelles ont été élaborées rendant complexe la gestion des transferts de données.

- Le retour d’expérience de la mise en application du référentiel HDS v1 a montré qu’il était nécessaire de clarifier certaines définitions et exigences.

Clarification du champ d’application

Le champ d’application de la certification est toujours divisé en 6 activités d’hébergement :

- La mise à disposition et le maintien en condition opérationnelle de :

- sites physiques (activité 1)

- l’infrastructure matérielle (activité 2)

- l’infrastructure virtuelle (activité 3)

- la plateforme d’hébergement d’application (activité 4)

- L’administration et l’exploitation du SI (activité 5)

- La sauvegarde externalisée (activité 6)

Depuis la publication des référentiels HDS v1, la définition de l’activité 5 « L’administration et l'exploitation du système d'information contenant les données de santé » a été sujette à de nombreuses discussions et interprétations sur son périmètre exact et nécessitait d’être clarifiée.

Dans une moindre mesure l’activité 6 méritait d’être clarifiée car de nombreux hébergeurs prétendaient la réaliser à tort.

Clarification de l’activité 5

La nouvelle version des référentiels définit l’activité 5 comme consistant en « la maîtrise des interventions sur les ressources mises à disposition du client » et comprenant « l’intégralité des activités annexes suivantes :

- la définition d’un processus d’attribution et de revue annuelle de droits d’accès nominatifs, justifiés et nécessaires ;

- la sécurisation de la procédure d’accès ;

- la collecte et la conservation des traces des accès effectués et de leurs motifs ;

- la validation préalable des interventions (plan d’intervention, processus d’intervention) effectuées par l’hébergeur ou son client.

L’activité 5 ne concerne pas ces activités annexes si elles sont réalisées dans le cadre des activités 1 à 4. Si ces activités sont réalisées uniquement dans ce cadre, l’hébergeur n’a pas à être certifié sur l’activité 5.

Les activités mentionnées peuvent être réalisées sur des applications hébergées en mode SaaS ou installées on premise sur les SI des établissements de santé.

Les éditeurs de logiciels qui ne sont pas en charge de la gestion des accès de leurs clients ne sont plus concernés par la certification HDS.

Clarification de l’activité 6

La nouvelle version des référentiels HDS précise que « l’activité 6 de sauvegarde des données doit être interprétée comme comprenant uniquement les sauvegardes externalisées. Les sauvegardes intrinsèquement nécessaires aux activités 1 à 5 sont dans le périmètre des activités 1 à 5. »

Ainsi un nombre conséquent d’hébergeurs n’ayant pas d’offre dédiée de sauvegarde externalisée devront retirer l’activité 6 de leur périmètre certifié.

Nouvelles exigences liées à la sécurité et à la protection des données

Prise en compte de la norme ISO 27001 version 2022

L’ancienne version des référentiels HDS reposait sur la version 2013 de la norme ISO 27001. Ainsi l’obtention d’un certificat ISO 27001 version 2013 était un prérequis à l’obtention d’un certificat HDS version 1.1. Le prérequis d’obtention d’un certificat ISO 27001 est toujours d’actualité avec la nouvelle version des référentiels HDS.

La norme ISO 27001 a été révisée en 2022 afin de mieux prendre en compte les nouveaux usages numériques (externalisation dans le cloud, recours au télétravail, évolution rapide des cybermenaces, …) et les référentiels HDS mis à jour se basent logiquement sur cette dernière version.

Nouveau paradigme concernant les exigences de protection des données

L’ancienne version des référentiels HDS imposait dans le chapitre 4.4 des mesures de protection extraites de la norme ISO 27018. Cela n’est plus le cas. Les nouveaux référentiels laissent la possibilité à l’hébergeur de choisir les mesures de sécurité qu’il considère (en dehors de celles de l’ISO 27001) et applique tant que les risques correspondants sont maîtrisés.

Comme garde-fou et afin d’assurer un niveau de sécurité élevé, le référentiel impose aux hébergeurs d’envisager a minima les évènements suivants dans leur analyse de risques (qui peuvent être mis à relation avec des mesures imposées dans l’ancienne version) :

- défaillance des supports matériels due à des menaces physiques et environnementales

- perte de contrôle des supports matériels notamment lors de copie, d’impression, d’allocation d’espace ...

- dégradation / compromission / rupture des flux d’information

- défaillance de la maîtrise des accès

- défaillance de la maîtrise des interventions des clients ou de l’hébergeur

- usages imprévus, erreurs et malveillances

- défaillances matérielles et logicielles avec impact sur les SLA

- sujétion de l’hébergeur ou de ses sous-traitants à des législations extra-européennes

Les anciennes mesures exigées tirées de l’ISO 27018 (que les hébergeurs déjà certifiés appliquent déjà) s’avèreront pertinentes pour traiter les risques liés à ces évènements et peuvent être appliquées selon l’appréciation de l’hébergeur comme par exemple les mesures liées au chiffrement, aux copies papiers, aux données temporaires, …

Intégration des exigences contractuelles issues du Code de la Santé Publique

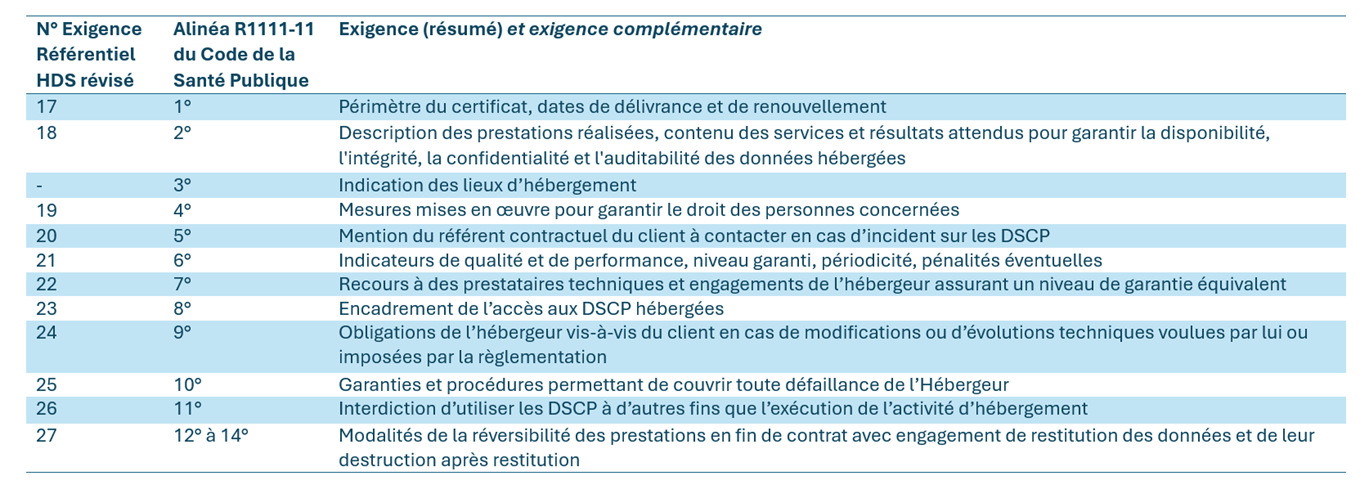

L’ancienne version des référentiels HDS ne reprenait pas les obligations de l’article R1111-11 du Code de la Santé Publique relatif au contenu des contrats de prestation d’hébergement. Ces obligations étant règlementaires, elles étaient normalement déjà appliquées par les hébergeurs et auditées par les organismes de certification accrédités.

Néanmoins, afin de faciliter la mise en application du référentiel HDS, elles ont été incluses directement dans celui-ci dans cette dernière version.

Nouvelles exigences liées à la souveraineté des données

Depuis 2018 la question de la souveraineté relative à l’hébergement des données a été souvent débattue dans la sphère publique, principalement pour se prémunir des lois extra-territoriales américaines. Les données de santé ont été au cœur du débat au moment de la sélection du prestataire en charge de l’hébergement du Health Data Hub.

Pour faire face à ces enjeux, le référentiel SecNumCloud a été mis à jour en 2020 en intégrant des exigences de souveraineté. Ce référentiel est actuellement destiné aux prestataires d’hébergement des autorités nationales et entités stratégiques françaises. Il devrait probablement être remplacé par le référentiel européen EUCS d’ici 2027 une fois que les différents pays européens auront trouvé un compromis acceptable sur les exigences en lien avec la souveraineté des données car les considérations françaises en matière de souveraineté ne sont pas forcément partagées par tous les partenaires européens.

Il est prévu que d’ici 2027 le référentiel HDS soit mis à jour pour intégrer des exigences de souveraineté en adéquation avec celles du futur référentiel EUCS.

En attendant un premier pas a été franchi par le référentiel HDS et les exigences de souveraineté 28 à 31 ont été intégrées dans la nouvelle version :

- Le stockage des données de santé doit être impérativement réalisé dans l’EEE :

L’hébergeur ou ses sous-traitants doivent stocker les données de santé dans l’Espace Économique Européen. L’Hébergeur documente et communique au Client la localisation de ce stockage. L’Espace Economique Européen est constitué de l’UE + Norvège, Islande et Liechtenstein. Cela implique l’interdiction de transfert de DSCP pour des traitements hors EEE. - L’accès à distance aux données de santé (pour les opérations d’infogérance) peut être réalisé hors EEE sous conditions :

Si la prestation implique un accès à distance hors EEE (par exemple télémaintenance), celui-ci doit être fondé sur une décision d’adéquation (art. 45 RGPD) (liste des pays adéquats disponible sur le site de la CNIL) ou sur des garanties appropriées (le caractère approprié doit être apprécié selon les recommandations du CEPD). La notion d’accès recouvre les accès par des humains ou par des machines. - Les lois extraterritoriales impliquées dans la prestation doivent être communiquées aux clients et au certificateur :

Lorsque l’hébergeur, ou l’un de ses sous-traitants intervenant dans la prestation d’hébergement, est soumis à la législation d’un pays tiers non adéquat au sens de l’article 45 du RGPD, l’hébergeur doit indiquer dans le contrat la liste des législations concernées, les mesures d’atténuation du risque d’accès non-autorisé et la description des risques résiduels qui demeurent. - La cartographie des transferts de données vers des pays en dehors de l’EEE doit être rendue publique :

Les transferts de données de santé en dehors de l’EEE (communications de données sans qu’il y ait stockage car celui-ci est interdit en dehors de l’EEE par le référentiel HDS), les accès aux données réalisés en dehors de l’EEE et les risques d’accès en dehors de l’EEE dûs à des législations extraterritoriales doivent être rendus publiques sur le site internet de l’hébergeur.

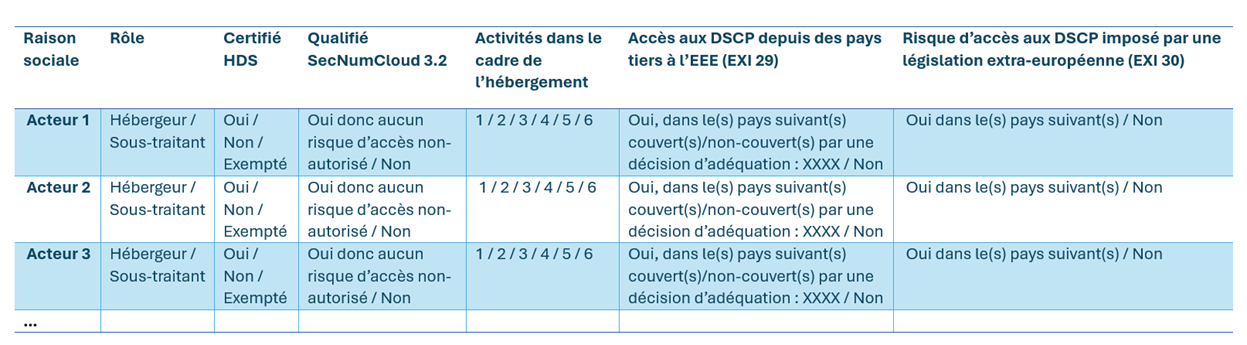

Nouvelles obligations liées à la représentation des garanties

Alors que l’ancienne version du référentiel HDS imposait seulement d’informer leurs clients dans les contrats sur leur recours à d’éventuels sous-traitants, la nouvelle version du référentiel apporte davantage de transparence aux clients puisqu’elle impose aux hébergeurs de préciser dans les contrats les informations suivantes sur la nature et le cadre de la sous-traitance ainsi que sur les risques d’accès non-autorisés.

Cyber-Manager vous accompagne dans votre conformité HDS et dans votre transition vers la nouvelle version des référentiels HDS.

Nous pouvons réaliser des audits intégrant des plans d’actions adaptés à votre contexte et vous accompagner également dans la mise en œuvre des plans d’action.

Réservez votre créneau pour un échange téléphonique en suivant ce lien: Lien pour réserver un créneau d'échange.

Vous pouvez également nous contacter par mail via commercial@securitrust.fr.